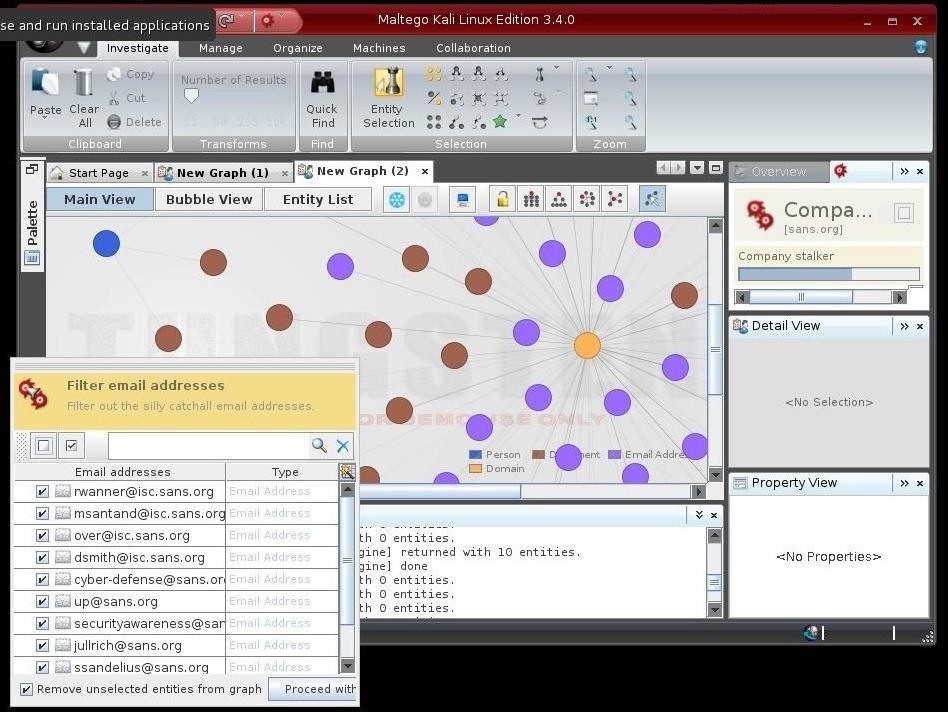

Neste tutorial, usaremos uma ferramenta ativa chamada Maltego , desenvolvida pela Paterva , que pode fazer muitas dessas tarefas com uma varredura simples. Existe uma edição comunitária integrada no nosso Kali Linux que nos permite 12 varreduras sem comprar o Maltego. É capaz de uma quantidade significativa de coleta de informações sobre um alvo prospectivo em uma única varredura do domínio.

Usando Maltego em Kali para Reconar uma Rede Alvo

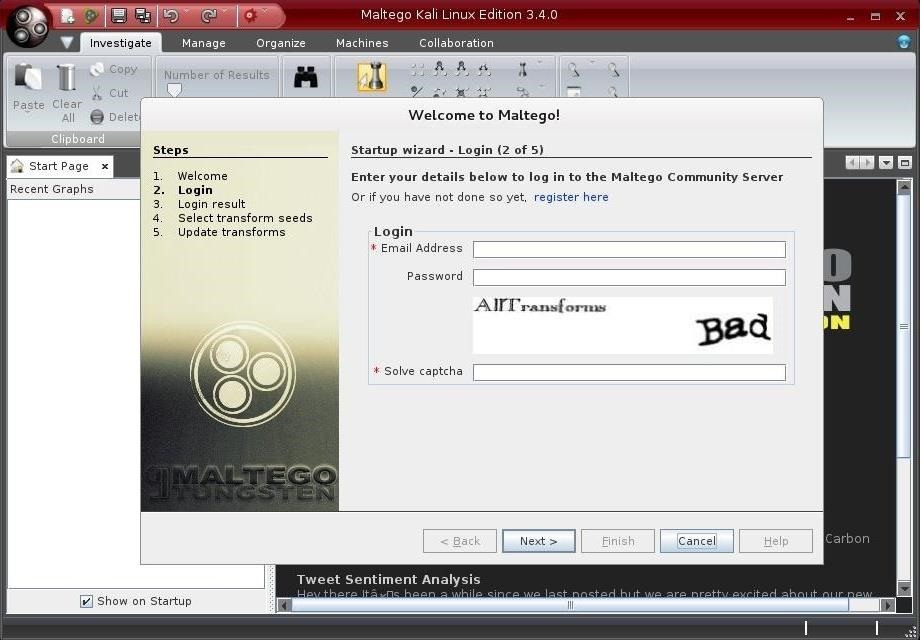

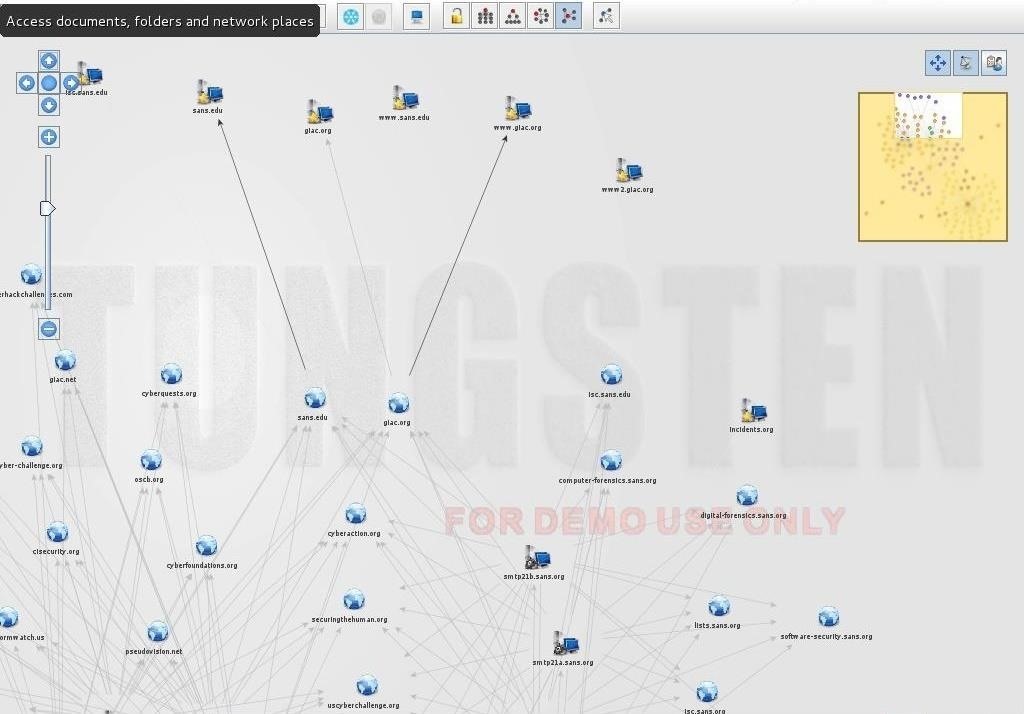

Maltego é capaz de reunir informações sobre uma rede ou um indivíduo; Aqui vamos nos concentrar no primeiro e deixar a recolha de informações individuais por outro momento. Nós estaremos olhando para coletar informações sobre todos os subdomínios, o alcance do endereço IP, a informação WHOIS, todos os endereços de e-mail e a relação entre o domínio alvo e outros.Step 1Open Maltego & Register Passo 1: Open Maltego & Register

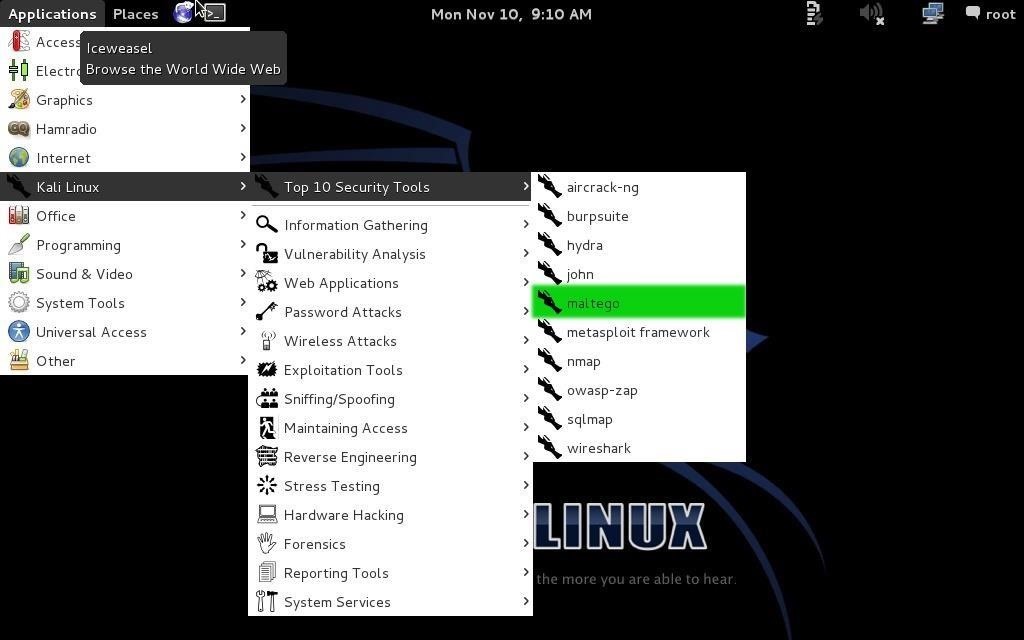

Vamos começar por acender Kali e depois abrir Maltego. Maltego pode ser encontrado em vários lugares em Kali, mas a maneira mais fácil de chegar a ele é ir para Aplicativos -> Kali Linux -> Top 10 Security Tools. Então, entre os Top 10, você encontrará o Maltego no número 5, como mostrado na captura de tela abaixo.Step 2Choose a Machine & Parameters Etapa 2: escolha uma máquina e parâmetros

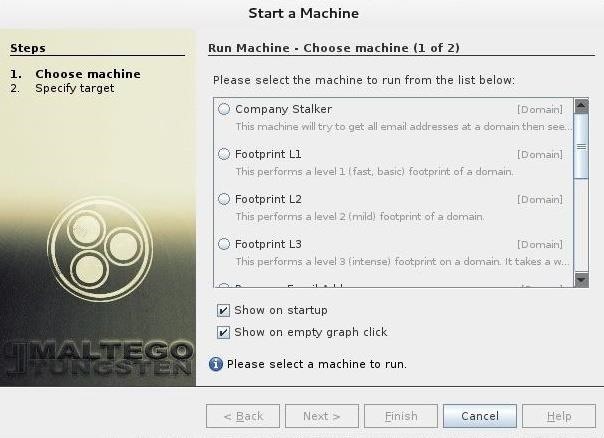

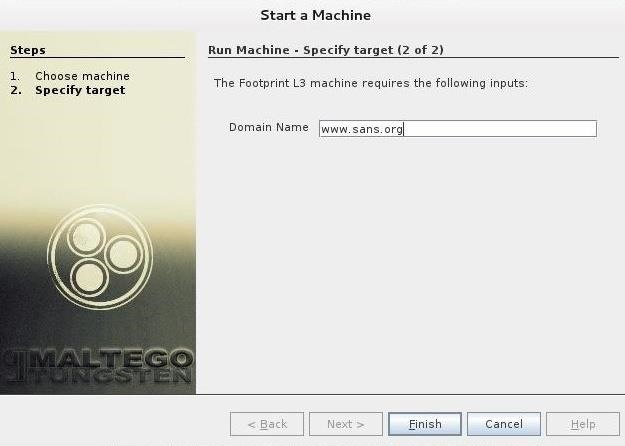

Depois de registrar e efetuar login com sucesso no Maltego, teremos que decidir o tipo de "máquina" que queremos executar contra o nosso alvo. Na linguagem de Maltego, uma máquina é simplesmente o tipo de pegada que queremos fazer contra o nosso alvo. Aqui, estamos nos concentrando na pegada da rede, então nossas escolhas são:- Empresa Stalker (isso reúne informações de e-mail)

- Pegada L1 (coleta de informações básicas)

- Pegada L2 (quantidade moderada de coleta de informações)

- Pegada L3 (intensa e a mais completa coleta de informações)

Nenhum comentário:

Postar um comentário