Novas características

- Os módulos habilitados por padrão agora podem ser controlados com o

-autostartargumento. - Implementado

events.stream.output(fecha # 169). -no-colorsArgumento implementado .- Implementado basic sslstrip (ref # 154)

- Roteador de solicitação comutada e adicionou mais caminhos em

api.rest - O módulo Wifi agora pode usar um arquivo pcap para recon desativado.

- Edição # 157: wifi.recon agora pode selecionar um ou vários canais (separados por vírgulas) e mostrar apenas os canais selecionados.

- Faça a análise e validação de pacotes 802.11 mais robusta (corrige # 167)

- Faça o macros ALTQ e as mensagens relacionadas ao firewall em silêncio (corrige # 162)

- Não usando uma compilação estática no linux / amd64 para evitar problemas glibc (correções # 155)

/api/eventsn parâmetro não funcionou como esperado (correções # 158)- Corrigido bug no ble.enum (correções # 156)

- Explicitamente imprimir o nome da interface se não puder configurá-lo no modo monitor (ref # 127)

- Corrige um erro que fez com que net.sniff não imprimisse saída se net.sniff.local não for verdadeira (corrige # 138)

- Agora o ambiente não é mais persistente por padrão (fecha # 146)

Diversos

- O Dockerfile atualizado como compilação estática do gopacket não é mais usado.

- Controlador Reflexo api.rest

- Verificações do estado do módulo refatorado em Configurar métodos para consistência

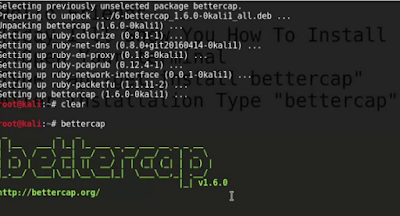

Download

Docker

Neste repositório, o BetterCAP é contêinerado usando o Alpine Linux - uma distribuição Linux leve e orientada para a segurança baseada no musl libc e no busybox. A imagem Docker resultante é relativamente pequena e fácil de gerenciar as dependências.

Para tirar a versão BetterCAP mais recente da imagem:

$ docker pull evilsocket / bettercap-ng

Para correr:

$ docker run -it -privileged -net = host evilsocket / bettercap-ng -h

Compilando

Certifique-se de ter um Ambiente Go> = 1.8 configurado corretamente, que $ GOPATH / bin está em $ PATH e o pacote libpcap-dev instalado para o seu sistema, então:

$ go get github.com/evilsocket/bettercapng

Para mostrar as opções da linha de comando:

Caplets

As sessões interativas podem ser escritas com

.cap arquivos, ou caplets, a seguir, são alguns exemplos básicos, veja a capletspasta para mais.

caplets / simple-password-sniffer.cap

Sniffer Senha Simples.

caplets / mitm6.cap

Redirecione as solicitações de DNS usando as respostas DHCPv6, inicie um servidor HTTP e um spoof de DNS para microsoft.com e google.com.

caplets / rest-api.cap

Comece uma API de repouso.

Obtenha informações sobre a sessão atual:

curl -k -user bpcap: bcap https: // bettercap-ip: 8083 / api / session

Execute um comando na sessão interativa atual:

curl -k -user bcap: bcap https: // bettercap-ip: 8083 / api / session -H "Content-Type: application / json" -X POST -d '{"cmd": "net.probe on"} '

Obtenha os últimos 50 eventos:

curl -k -user bpcap: bcap https: // bettercap-ip: 8083 / api / events? n = 50

Eventos claros:

curl -k -user bpcap: bcap -X DELETE https: // bettercap-ip: 8083 / api / events

caplets / fb -phish.cap

Este caplet criará uma página falsa de login do Facebook na porta 80, interceptará as tentativas de login usando as

http.proxycredenciais de impressão e redirecionará o destino para o Facebook real.

Certifique-se de criar a pasta primeiro:

O

caplets/fb-phish.js arquivo de script do proxy:caplets / beef-inject.cap

Use um script de proxy para injetar um gancho de BEEF javascript:

O

caplets/beef.inject.js arquivo de script do proxy:

Modo Interativo

O modo interativo permite que você comece e pare módulos manualmente, modifique as opções e aplique novas regras de firewall sobre o assunto, para mostrar o tipo de menu de ajuda

help, você pode usar a ajuda específica do módulo usando help module-name.

Copyright (C) 2018 Simone Margaritelli

Nenhum comentário:

Postar um comentário