Gerenciar o tráfego de rede é uma das tarefas mais difíceis com as quais os administradores de sistemas devem lidar. Devemos especificar que os usuários do sistema conectado atendam aos requisitos de entrada e saída do firewall para garantir que o sistema esteja protegido contra ataques.

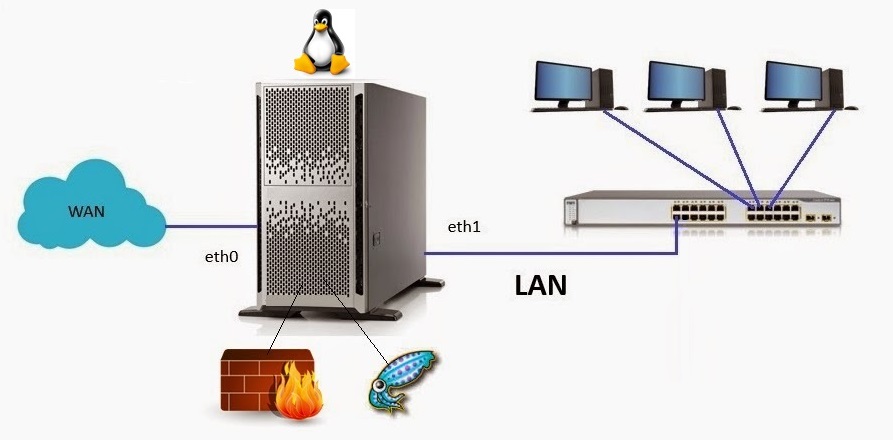

Muitos usuários usam o IPTables no Linux como um firewall e, do ponto de vista estrito, o IPTables é apenas uma ferramenta de linha de comando que ajuda os administradores a definir regras e se comunicar com o Kernel do Linux . É apenas para ajudar os administradores a configurar o tráfego de rede de entrada, lista de regras de saída, a implementação específica é, na verdade, no kernel do Linux.

O IPTables inclui um conjunto de regras internas e definidas pelo usuário para a cadeia, e os administradores podem anexar várias regras de processamento de pacotes à cadeia.

Eu serei introduzido algumas regras de firewall iptables que são usadas para administradores de rede.

- Permitir acesso ao cartão de rede em aneliptables -A ENTRADA - i lo -j ACEITAR

iptables -A OUTPUT -o lo -j ACCEPT - Configurar o encaminhamento de portaÀs vezes, precisamos encaminhar um tráfego de serviço do servidor Linux para outra porta e, em seguida, você pode usar o seguinte comando:iptables -t nat -A PREROUTING - i eth0 -p tcp -dportar 80 -j REDIRECIONAR -para a porta 8080O comando acima redirecionará todo o tráfego para a porta 80 do cartão eth0 para a porta 8080.

- Desativar PINGO PING no Linux pode bloquear conexões de entrada ICMP usando as seguintes regras:iptables -A ENTRADA -p icmp -i eth0 -j DROP

- Iniciar, parar e reiniciar o IPTables systemctl start

- Visualizar a política de firewall do IPtablesiptables -L -n -v

- Use IPtables para desligar uma porta específicaBloquear conexões de saída específicas:iptables -A SAÍDA -p tcp -dport xxx -j DROPBloquear conexões de entrada específicas:iptables -A INPUT -p tcp -dportar xxx -j ACEITAR

- Permitindo o estabelecimento de conexões relacionadas

Com a separação do tráfego de rede, para permitir o estabelecimento de conexões de entrada, você pode usar as seguintes regras:

iptables -A INPUT -m conntrack -ctstate ESTABELECIDO, RELACIONADO -j ACCEPT - Evitando a conexão com uma placa de rede iptables -A INPUT -i eth0 -s xxx.xxx.xxx.xxx -j DROP

- IPtables bloquear regras de entrega de emailSe o seu sistema não for usado para entrega de mensagens, podemos bloquear a porta de saída SMTP na regra:iptables -A INPUT -i eth0 -s xxx.xxx.xxx.xxx -j DROP

- Soltar pacotes inválidosMuitos ataques de rede tentarão usar pacotes ilegais personalizados para tentar, podemos usar o seguinte comando para descartar pacotes inválidos:iptables -A OUTPUT -p tcp –dports 25,465,587 -j REJECT

- Bloquear o endereço MAC especificadoiptables -A INPUT -m mac –mac-source 00: 00: 00: 00: 00: 00 -j DROP

- Limite o número de conexões simultâneas iptables -A ENTRADA -p tcp –syn –dport 22 -m connlimit -connlimit -acima 3 -j REJECT

- Bloquear serviço HTTP Fluxo de ataque iptables -A INPUT -p tcp -dport 80 -m limite -limit 100 / minuto -limit-burst 200 -j ACCEPT

- Use o intervalo de endereços IP no ruleIPtables no intervalo de endereços IP pode ser usado diretamente para expressar o CIDR, por exemplo: iptables -A OUTPUT -p tcp -d 192.168.1.1/24 –dport 22 -j ACCEPT

- Use Multiport para controlar várias portasiptables -A ENTRADA -p tcp -m multiporta –dados 22,80,443 -j ACEITAR

iptables -A SAÍDA -p tcp -m multiporta –porta 22,80,443 -j ACEITAR

Nenhum comentário:

Postar um comentário